Мониторинг и анализ сетевой безопасности на соответствие закона о персональных данных ЕС (GDPR)

Эффективная стратегия оценки сетевой безопасности способна помочь организации при проведении любого расследования после какого-либо инцидента в получении ключевой информации о соответствии правилам GDPR.

25 мая 2018 года в Европейском союзе вступят в силу Общие правила защиты данных (GDPR), которые будут применяться ко всем организациям, предоставляющим услуги резидентам Европейского Союза (ЕС), независимо от того, находятся ли они на территории ЕС или работают за его пределами. Эти правила применяются к сбору, обработке и хранению персональных данных граждан ЕС.

В случае утечки данных организации рискуют получить серьезные штрафы за несоблюдение правил. Учитывая это, всем организациям важно понимать требования, выполнение которых позволит соответствовать правилам GDPR. Предприятия должны обладать процессами и системами, которые не только предотвращают и обнаруживают утечку данных, но и позволяют в случае такой утечки определить, какие данные были скомпрометированы, а также когда, как и почему это произошло.

В отрасли ведется много споров о безопасности и предотвращении и обнаружении атак, но с учетом уровня потенциальных штрафов за нарушения и увеличением числа успешных атак организациям просто необходимо разработать стратегию проведения расследований после возникновения негативных событий.

Основные требования GDPR

В 1995 году Европейский парламент опубликовал директиву 95/46/EC о защите частных лиц в отношении обработки и свободного распространения персональных данных. Директива ЕС была включена 28-ю отдельными государствами-членами ЕС в свое местное законодательство.

Правила GDPR заменяют эту директиву. Правила ЕС отличаются от директивы тем, что являются правовым актом Европейского союза, который становится законным во всех государствах-членах одновременно. Это является наиболее важным изменением в сфере защиты персональных данных за последние 20 лет. Оно разработано для укрепления защиты онлайн-конфиденциальности, прав и данных лиц, проживающих в ЕС.

Правила GDPR были созданы для обеспечения «проектируемой конфиденциальности». Они изменяют обязательства предприятий, обслуживающих граждан ЕС, по защите персональных данных за счет установления единого регулирования. Данные правила устанавливают реальные штрафы организациям, замеченным в их нарушении, размер которых может достигать 20 миллионов евро или 4% их годового оборота за предыдущий финансовый год.

К основным изменениям в реформе GDPR, которые будут влиять на работу департаментов ИТ, относятся:

Права на личные данные

Уведомление: Право физических лиц знать, когда произошла утечка связанных с ними конфиденциальных данных. Организации должны уведомлять национальные надзорные органы об утечках данных, которые могли бы подвергнуть людей риску, а также извещать заинтересованных лиц обо всех высокорискованных утечках данных как можно скорее, чтобы пользователи могли предпринять соответствующие меры. Организации юридически обязаны уведомлять национальный надзорный орган о серьезных утечках данных в течение 72 часов.

Штрафы

Организации, которые не соответствуют правилам GDPR, могут быть оштрафованы в размере до 20 миллионов евро или четырех процентов от их ежегодного оборота за предыдущий финансовый год, в зависимости от того, какая сумма выше. Сумма штрафа для организации, не соответствующей правилам, определяется по следующим десяти критериям:

- Характер нарушения: Количество пострадавших, нанесенный ущерб, продолжительность и цель обработки.

- Намерение: Является ли нарушение преднамеренным или результатом небрежности.

- Смягчение: Действия, предпринятые для уменьшения ущерба для субъектов данных.

- Профилактические меры: Техническая и организационная подготовка компании или организации, внедренная для предотвращения несоответствия.

- История: Прошлые нарушения, которые могут включать любые утечки данных в соответствии с предыдущей директивой по защите данных, а не только GDPR.

- Сотрудничество: Как компания или организация сотрудничает с надзорным органом для исправления нарушения.

- Тип данных: Тип данных, с которым связано нарушение.

- Уведомление: Поступило ли сообщение об утечке данных в контролирующий орган от самой компании или организации, или от третьих лиц.

- Сертификация: Прошла ли компания или организация утвержденную сертификацию или соответствует ли она утвержденным кодексам поведения.

- Другое: Другие отягчающие или смягчающие факторы, которые могут включать финансовое воздействие на фирму от произошедшего нарушения.

Глобальное применение

Правила GDPR применяются ко всем организациям, находящимся в пределах ЕС, а также организациям, расположенным за пределами ЕС, если они предлагают свои товары и услуги (включая бесплатные товары и услуги) жителям ЕС, или контролируют поведение жителей ЕС. Таким образом, они применяются к любым многонациональным организациям, ведущим бизнес с жителями ЕС, и влияют на сбор, организацию доступа, хранение и экспортирование за пределы ЕС персональных данных.

Что является персональными данными?

Статья 4 (1) правил GDPR дает следующее определение персональным данным.

Под «Персональными данными» понимается любая информация, относящаяся к подлежащему идентификации или идентифицируемому физическому лицу («субъекту данных»); идентифицируемое физическое лицо – это лицо, которое может быть идентифицировано, прямо или косвенно, в частности по таким признакам, как: имя, идентификационный номер, данные местоположения или онлайн-идентификатор.

Для обеспечения соответствия требованиям GDRP организации должны предпринять соответствующие меры, направленные не только на сокрытие и защиту личных данных европейских граждан, но и на быстрое расследование и раскрытие масштаба, степени воздействия и подробностей любого нарушения безопасности. Установление этой информации после утечки данных потребует использования эффективной стратегии исследования сетевой безопасности.

Предотвращение, выявление и устранение последствий

Когда речь идет об утечках данных и защите целостности сети, значительное время, энергия и ресурсы выделяются на осуществление превентивных мер. По данным организации обеспечения безопасности SANS Institute почти три четверти организаций направили бюджет обеспечения безопасности на защиту и предотвращение угроз, по сравнению с менее чем одной третью организаций, которые вложили средства в решения по исследованию инцидентов.

Несмотря на то, что на предотвращение угроз направляются значительные ресурсы, в соответствии с данными Identify Theft Resource Center (центра по изучению краж персональных данных) во всем мире количество обнаруженных инцидентов, связанных с потерей конфиденциальных данных, увеличилось в 2016 году до 1093 по сравнению с 780 нарушениями, о которых сообщалось в 2015 году. Это соответствует 40-процентному росту в течение одного года.

Учитывая рост частоты возникновения инцидентов, организациям требуются новые стратегии и решения для быстрого реагирования на проблемы с безопасностью, обеспечение защиты субъектов данных и деловых интересов, для соблюдения правил GDPR и выполнения любых последующих расследований.

В случае утечки данных организации должны уметь определять, какие данные были украдены, когда это произошло, где в сети это произошло, а также, почему и как данные были похищены. В соответствии с правилами GDPR организации имеют в своем распоряжении 72 часа на то, чтобы проинформировать национальный надзорный орган об утечках данных, которые могут представлять опасность для частных лиц, а также должны быть способны определить масштаб утечки данных.

Если в утечке данных не были задействованы никакие персональные данные, а сама утечка не несет риска для частных лиц, организация не обязана сообщать об инциденте. Следовательно, для того, чтобы избежать передачи ненужного уведомления об утечке данных, которое способно нанести ущерб деловой репутации организации, важно уметь определять тип похищенных данных и иметь этому убедительные доказательства.

Отвечая на вопрос «кто, что, когда и где»

Для обеспечения соответствия требованиям GDPR важно, чтобы организация имела возможность определить масштаб утечки данных с определением типа и объема вовлеченных данных, затронутых субъектов данных и риска для этих субъектов в результате утечки данных. Для обнаружения и исследования утечек данных организации могут использовать различные инструменты, включая системы предотвращения вторжения (IPS), системы управления инцидентами и событиями в сфере безопасности (SIEM) или аналитику сторонних журналов, которую можно получить либо из баз данных, в том числе файлы системных журналов или потоковые данные.

Хотя эти инструменты и позволяют отслеживать, предотвращать и предупреждать о нарушениях безопасности, существуют определенные ограничения, связанные с наличием только статистических показателей, а также изменчивостью качества имеющихся зарегистрированных данных. Подобные факторы могут помешать исследовательской группе понять характер атаки и степень успешности компрометации ИТ активов и конфиденциальных данных организации.

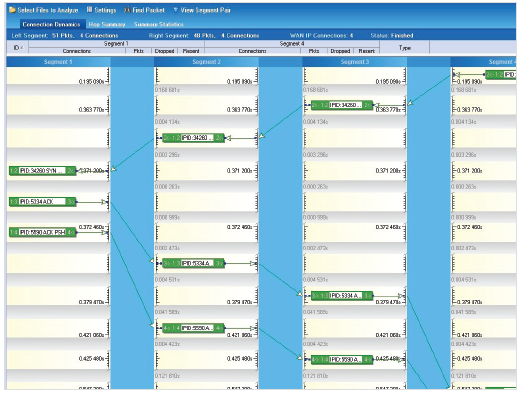

Команды обеспечения безопасности часто не имеют доступа к важной сетевой информации, например, истории захвата пакетов и пакетным метаданным, что мешает полному пониманию и устранению инцидентов с безопасностью. Для сетевых команд усилия по расследованию могут превращаться в решения долговременного мониторинга пакетов, обычно обозначаемые как решения мониторинга и диагностики функционирования сети (NPMD). Такие решения обеспечивают захват, хранение, воспроизведение и анализ всего сетевого трафика. IT-службы смогут использовать пакеты для восстановления сетевого трафика. Такое восстановление трафика вместе с исходными пакетами способно дать полное представление о том, что именно произошло в момент нарушения сетевой безопасности, и облегчить проведение быстрого расследования нарушения безопасности после события.

Долговременный захват пакетов критически важен для оценки безопасности

Долговременный захват пакетных или проводных данных наилучшим образом достигается за счет размещения на сети специализированного устройства, которое будет захватывать, шифровать с использованием AES-256 и сохранять все сетевые пакеты, записывая и обеспечивая безопасность всего сетевого трафика без отбрасывания, выборки или любой другой манипуляции с проводными данными.

Само устройство работает на сети как замкнутая система видеонаблюдения (CCTV). В рамках расследования все захваченные сетевые пакеты, зашифрованные и безопасно сохраненные, позволяют воспроизвести сетевой трафик и утечку данных, а также восстановить все атаки. Реконструкция способна предоставить полную картину обстоятельств, в которых осуществлялась атака.

Из десяти критериев, используемых для определения штрафов, накладываемых на организации в соответствии с GDPR, полный захват трафика способен помочь организациям доказать соблюдение следующих условий:

- характер нарушения,

- намерение,

- смягчение последствий,

- профилактические меры,

- сотрудничество,

- тип данных.

Захват, шифрование и хранение всего сетевого трафика имеет много преимуществ, в том числе:

1. Возможность проведения проверки перед инцидентом

Кроме того, решения NPMD с долговременным захватом данных способны помочь организации в рамках проведения исследования GDPR после инцидента получить доказательства того, что она предприняла достаточные превентивные меры для защиты от сетевых атак до возникновения проблем с безопасностью. Используйте карты зависимостей приложений, полученные из пакетных данных, для идентификации устройств, вовлеченных в процесс сбора, анализа и хранения персональных данных. Для этого в качестве доказательства того, что утечка данных произошла не из-за недостаточных мер безопасности, а из-за вредоносного внешнего вмешательства во время атаки, необходимо реконструировать сетевые сообщения за период перед атакой. Также это позволит доказать наличие достаточных планов для эффективного расследования любых утечек данных.

2. Исследование с цифровой экспертизой после инцидента

Долговременный захват пакетов и их анализ способны помочь организации во время расследования следующим образом:

- Продемонстрировать невиновность, если имеется утечка данных, но никакие данные не были скомпрометированы. Это доказывает, что характер нарушения не был серьезным.

- Доказать, что нарушение не было преднамеренным, а явилось следствием непредвиденных обстоятельств.

- Доказать, что были предприняты необходимые действия по смягчению ущерба для субъектов данных.

- Дать организации необходимые доказательства и информацию, которые позволят ей в полной мере сотрудничать с надзорным органом для устранения нарушения.

- В случае серьезного нарушения долговременный захват пакетов помогает идентифицировать и зафиксировать, какие данные были скомпрометированы или затронуты, каким образом к ним был получен доступ, и в какое время произошла утечка данных.

- Определить место возникновения атаки.

- Определить любых пользователей, вовлеченных в утечку данных.

- Убедиться, что все вредоносные программы были удалены.

Новое применение решений NPMD для соответствия GDRP

Существует несколько причин, по которым решения мониторинга и диагностики функционирования сети (NPMD) будут полезны для организаций и сетевых операторов:

- NPMD сэкономит время на понимание того, какие данные были раскрыты, и когда это произошло, а также защитит репутацию организации, позволяя ей избегать ненужных уведомлений об обнаружении утечки данных, когда в результате утечки данных персональные данные не были затронуты.

- Помощь в обеспечении соблюдения требований GDPR путем предоставления организациям всей информации, необходимой для уведомления пользователей в течение 72 часов после утечки данных и проведения связанного с этим расследования.

- Устранение проблем, связанных с безопасностью и функционированием приложения и сети.

- Использование сети, не содержащей вредоносных программ.

- Идентификация аномального трафика в режиме реального времени или по сохраненным данным.

- Предоставление доказательств осуществления внутренних и внешних сетевых атак.

Используемые для проведения исследования безопасности инструменты NPMD должны соответствовать следующим требованиям:

- Полный захват сетевых пакетов. Все сетевые пакеты захватываются, зашифровываются и надежно сохраняются, что обеспечивает восстановление сетевой активности для последующего расследования. Пропавшие или отброшенные при захвате пакеты означают пропуски при анализе, что может сделать результаты анализа безопасности недостоверными.

- Шифрование AES-256. Захваченные пакеты перед сохранением на диске шифруются с помощью AES-256.

- Сохранение возможности получения доказательств и в будущем благодаря поддержке скорости 40 Гбит - Полный захват пакетов на гигабитных скоростях, а также захват при сетевой скорости 10 Гбит с возможностью увеличения до 40 Гбит/с, что позволяет поддерживать рост сети.

Решение для захвата трафика на примере Viavi

Компания Viavi является мировым лидером в области поддержки сетей и служб, оптической безопасности, а также выпуске продуктов и решений для обеспечения эксплуатации сетей связи. Рассмотрим возможности, которые предоставляет их систе6ма Viavi Observer Platform.

Платформа управления Viavi Observer Performance Management Platform позволяет ИТ специалистам захватывать данные на уровне пакетов, гарантируя отсутствие потерь данных при расследовании атак на ИТ-инфраструктуру и утечки данных.

В основе решения захвата пакетов лежит Observer GigaStor, который через ответвитель трафика может быть подключен к любому каналу связи на скорости до 40Гбит/сек без нарушения передаваемого трафика.

Платформа Observer является первым независимо сертифицированным решением NPMD, способным захватывать и хранить сетевые пакеты на гигабитных сетях, а также сетях со скоростями 10 Гбит/с и 40 Гбит/с. Это самое быстрое независимо проверенное решение NPMD для захвата, анализа и хранения пакетных данных, которое фиксирует все критически важные данные для точной реконструкции событий, влияющих на работу и безопасность конечных пользователей. Важно, чтобы захватывались все данные, так как исчезновение пакетов при захвате будет означать не полный анализ и может привести к появлению недостоверных результатов анализа безопасности.

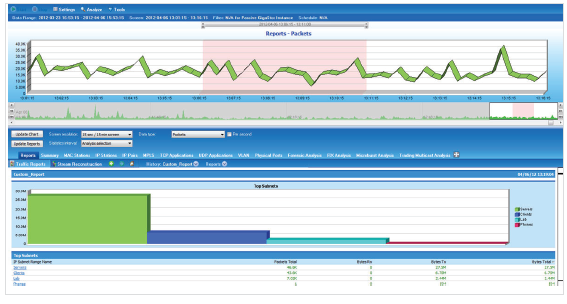

С помощью простых в использовании интерфейсов, построенных на сложных алгоритмах анализа, платформа Observer позволяет администраторам устанавливать базовые уровни и тревоги для выявления аномального трафика в режиме реального времени. Это позволяет организациям быстро выяснять основные детали атаки на безопасность сети, как это было совершено, вредоносные программы, используемые при атаке, и скомпрометированные системы, интеллектуальную собственность или пользовательские данные, скомпрометированные во время атаки.

Для быстрого проведения экспертизы сетевой безопасности в режиме реального времени в платформе Observer используется интеграция по сети Интернет с инструментами безопасности сторонних производителей.

Более подробно о системе мониторинга от VIAVI читайте здесь: https://skomplekt.com/tovar/1/1/245/

Об авторе

Rynardt Spies - консультант по автоматизации облака (Cloud Automation Consultant) с огромным опытом в проектировании и реализации инфраструктуры предприятия. Свою работу в ИТ сфере он начинал в качестве разработчика приложений на C++ и Oracle, а затем в 2005 году перешел к разработке инфраструктуры. Благодаря работе в последние 12 лет консультантом по инфраструктурным проектам в частном секторе, а также в государственном секторе в правительственной и оборонной сфере, Rynardt Spies понимает всю инфраструктуру и имеет опыт разработки и внедрения PCI-DSS-совместимых инфраструктур в банковском секторе, а также инфраструктур безопасности для оборонных организаций.

См. также: